前回の「ドメインコントローラーに昇格する」の続きとなります。今回はActive Directory Domain Services(以下、ADDS)の設定変更などを行います。すべての画面は2023年4月24日時点の情報となります。

注意事項

全体のシナリオとしてはAD+Azure AD Connect(以下、AADC)を構築して、いろいろテストできる環境を作ろう(AD兼AADCを1台)というものです。(一番利用されているだろうWindows 2016で作ればよかったと若干後悔していますが、2022でAADC立ててみたかったのもあるのでご容赦)

全体のシナリオを読む(実際に構築してみる)場合のブログ記事としては大きく下記の流れで記載を予定しています。ゴールとしては検証環境を構築することですので、シンプルでお安く(Azureの無償範囲内)作る前提としており、情シスの方やエンジニアの方が最初のとっかかりになればと考えて記載した記事です。

少し業務のヒントも書くつもりではいますが、記載の内容だけで顧客にデリバリーしているものではないので「これだけやればいいんだ!」みたいなレベルで記載するつもりはありません。

具体例を出すとADは1台で構築するのでレプリケーションのことなど一切無視してます。その前提でスキーマ拡張するのでレプリケーション停止する必要などないのですが、本番(MSは2台以上を推奨としているので1台のケースはないと思っている)でこの手順でやってうまく適用されなかったら障害になります。

・VMの日本語化

・役割と機能の追加(ADの準備)

・ドメインコントローラーへの昇格(ADの構築)

・Azure AD Connectの事前準備 ☆本記事☆

・Azure AD Connectの構築

※一部は既存のブログとかぶることがあるかと思います。既存のブログの方は不快に思うかもしれませんが、最新の画面で作成することに意義があると考えていますので気分を悪くされた方はご容赦ください。

最初に

今回のAADCの設計はOUすべてを同期するという運用にしません。

過去に関係してきた何十社を考えるとこの設計をしている会社もありますが、退職者の時の運用などから即時ADでオブジェクトを消さない運用のほうが多いので同期OUと非同期OUを分けるほうが有益であると判断しています。また、ごみ箱の有効化は必須ではありませんが推奨ですので記載をしています。

実際の構築時はこの記事の順番で構築していません。

理由としては誤って構築している方などもいると思ったので、どのようにリカバリーするのかという観点で構築はしており、エンジニアとしてBESTだと思う構築順番ではありません。

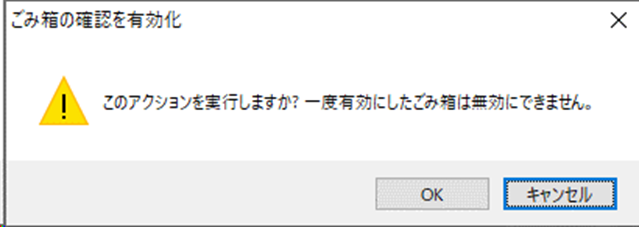

※この手順のために「ゴミ箱有効化を強くお勧めする」といった警告文なども後に確認できます。

今回のOSやAADCのバージョンではない部分で何回も過去に構築しているので問題ないと思っていますが、万が一うまくいかないことなどがあればTwitterなどで「優しく」教えてください。(リアルの知り合い以外はお手柔らかにというのと、取引先や協業先の人は見ないふりをしてくださいw)

実際の構築の順番

①OUの新規作成

②AADCの構築

③ゴミ箱の有効化

④スキーマ拡張

⑤代替UPNの設定

BESTだと思う構築の順番

※①~④の順番はエンジニアの考え方によると思うのであまり気になくてよいと考える

①スキーマ拡張

②ゴミ箱の有効化

③OUの新規作成

④代替UPNの設定

⑤AADCの構築

ブログではBESTだと思う順番で記載①~④までをしていきます。⑤は次回ブログです。

スキーマ拡張

いきなり知らない用語が出てきたという方も少なくないと思いますので少し説明します。

言葉の意味として「スキーマ(schema)」はひとことでいうと構造です。

実際に行う作業を一般論に置き換えると「データベーススキーマの拡張」となります。

嚙み砕くと、ADはデータベースですのでそこにあるスキーマ(Excelでいう列)を追加する作業と考えるとよいと思います。

なぜ必要なのかという観点を少し記載します。

実際にこれをしなくてもADDCは構築できます。しかし、Exchange Onlineを使う上ではこのスキーマ拡張をしないと運用方法が複雑になったり、制約ができてしまうため運用を考えてExchange用のスキーマ拡張をするというのがお作法としてSIerなどでは教育されているようです。

具体的に話をすると下記などが制約になります。

・Exchange Onlineのアドレス帳から非表示にする(HiddenFromAddressListsEnabled)

・旧姓のメールアドレスと新姓のメールアドレス両方で受信する(proxyAddresses)

・階層化アドレスを利用する

参考:MSのモデレーターの方が書いたコミュニティでの投稿

https://answers.microsoft.com/ja-jp/msoffice/forum/all/active-directory/7fb4b474-933e-4293-b4c8-f23ec96624e8

情報としては下記などの公式文章を今回の検証環境構築用に簡素化しているものですので、本番環境で行う手順ではありませんのでご留意ください。そもそも既存のADにExchangeのスキーマ拡張した場合に既存のADの運用保守を外注している場合に保証されなくなると思います。

以降は実際のスキーマ拡張の手順を記載します。

参考:

https://learn.microsoft.com/ja-jp/exchange/plan-and-deploy/prerequisites?view=exchserver-2019

https://learn.microsoft.com/ja-jp/Exchange/plan-and-deploy/prepare-ad-and-domains?redirectedfrom=MSDN&view=exchserver-2019#Step1

ExchangeのCUをダウンロードする

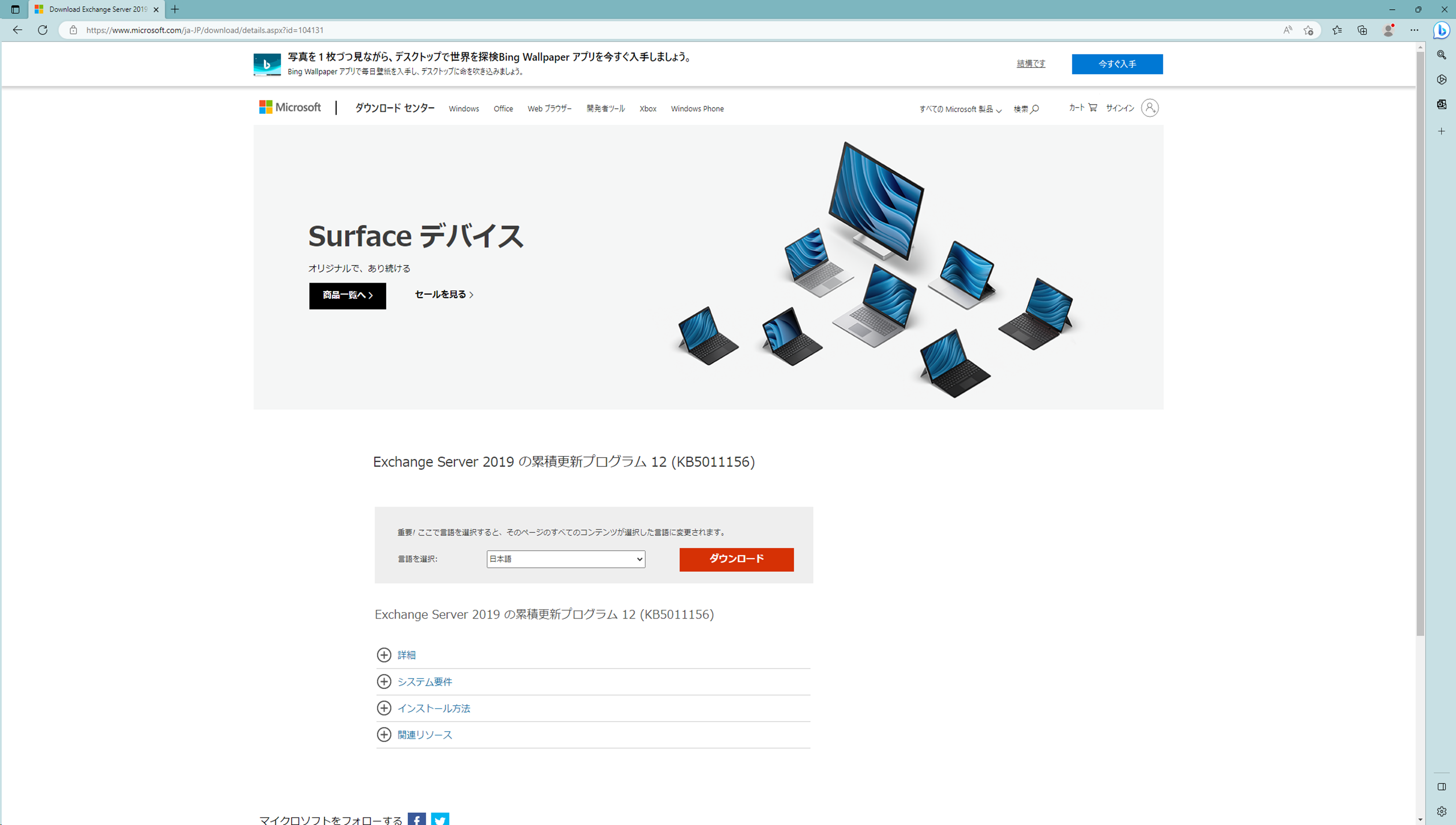

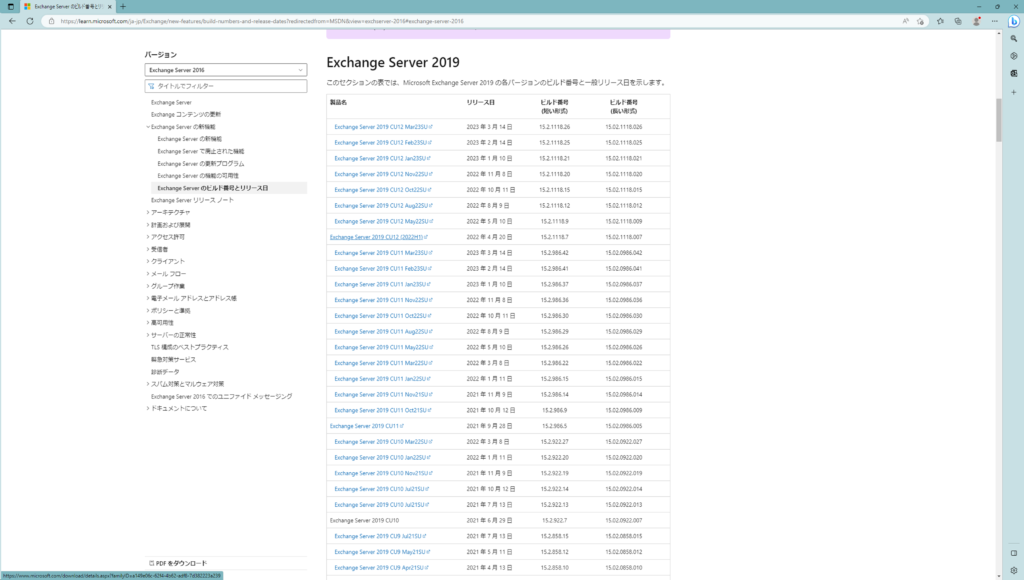

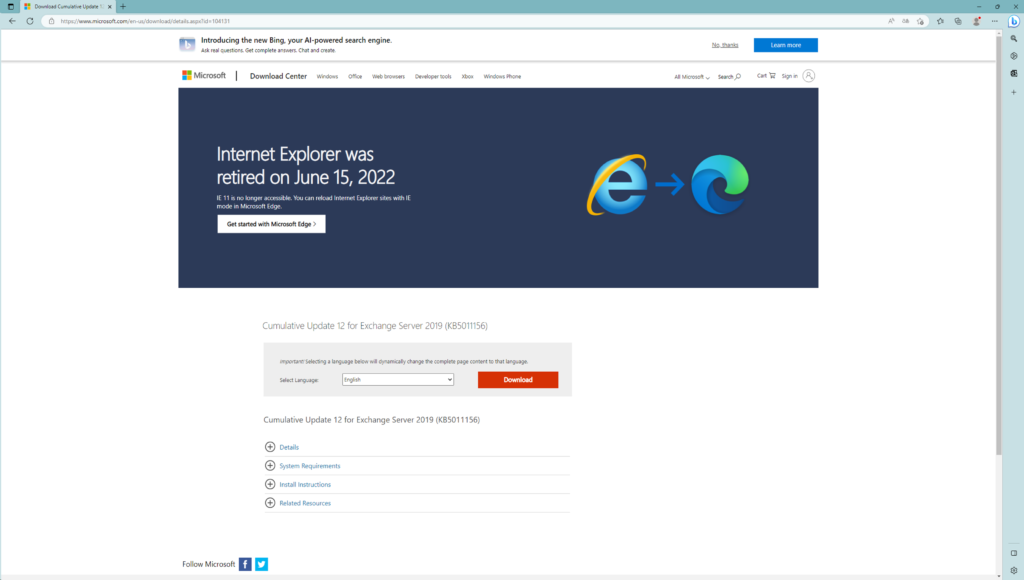

① https://learn.microsoft.com/ja-jp/exchange/new-features/build-numbers-and-release-dates?view=exchserver-2019 にアクセスして下の項目から「Exchange Server 2019 CU12 (2022H1)」を選択する

②下記の画面が表示されたら「Select Language」を「日本語」に変更する

③日本語の画面になったらダウンロードする(重たいので注意してください)

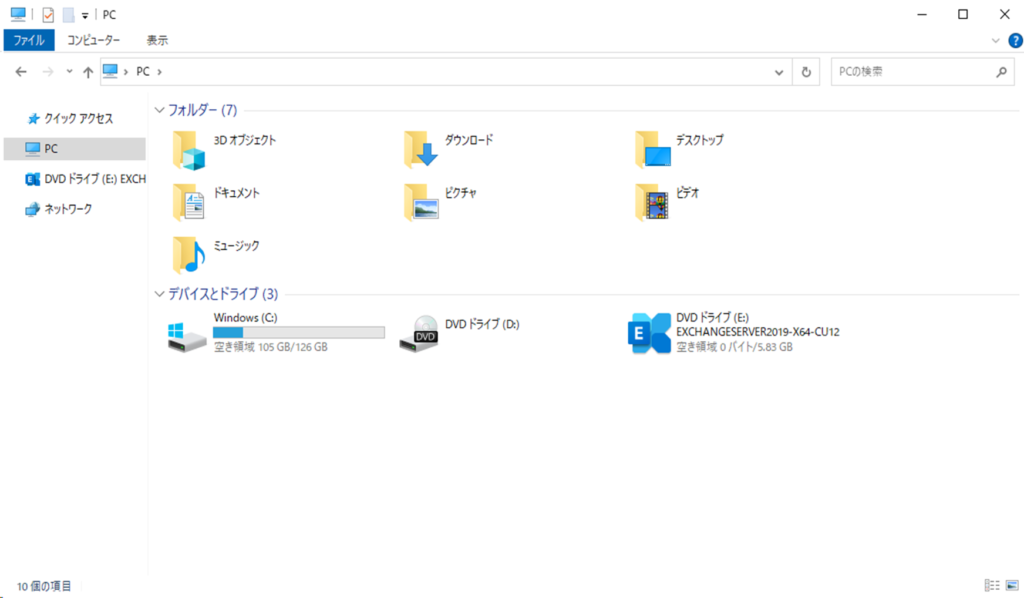

ダウンロードしたものをダブルクリックする

ダウンロードされるものはISOファイルなので自動でマッピングされる仕組みです。

下記のようにPCを見るとDVDドライブ(E:)にマウントされていることが確認できます。

実際にインストールする

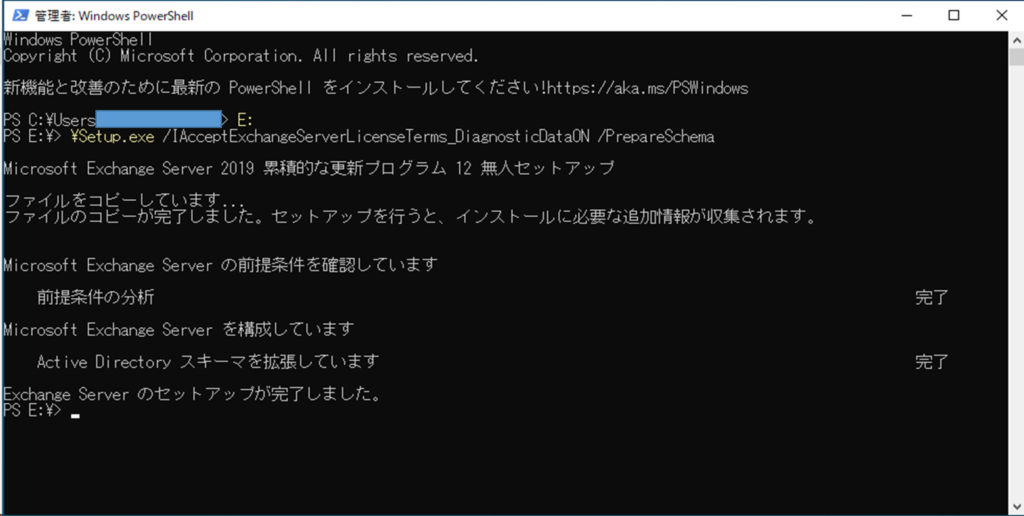

①コマンドプロンプトを管理者で起動してください。

②マッピングされたドライブに移動してください。今回は上記の状態なので「 E: 」

③「 .\Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /PrepareSchema 」を入力します。

コマンドの意味

① 「 setup.exe 」を起動

② 無人インストールするための「 IAcceptExchangeServerLicenseTerms_DiagnosticDataON 」

③ スキーマを拡張するための「 /PrepareSchema 」

※②と③はMSの公式文章に書かれているもの

上記の通り「セットアップが完了しました」となれば閉じて完了です。

よくあるトラブル(実経験)

ブログを読んで一気に構築する際などは発生しませんが、既存のVMでやるとWindowsUpdateの再起動の待機状態の場合はエラーとなります。再起動して更新後に再度試してください。

スキーマ拡張の前後の違い

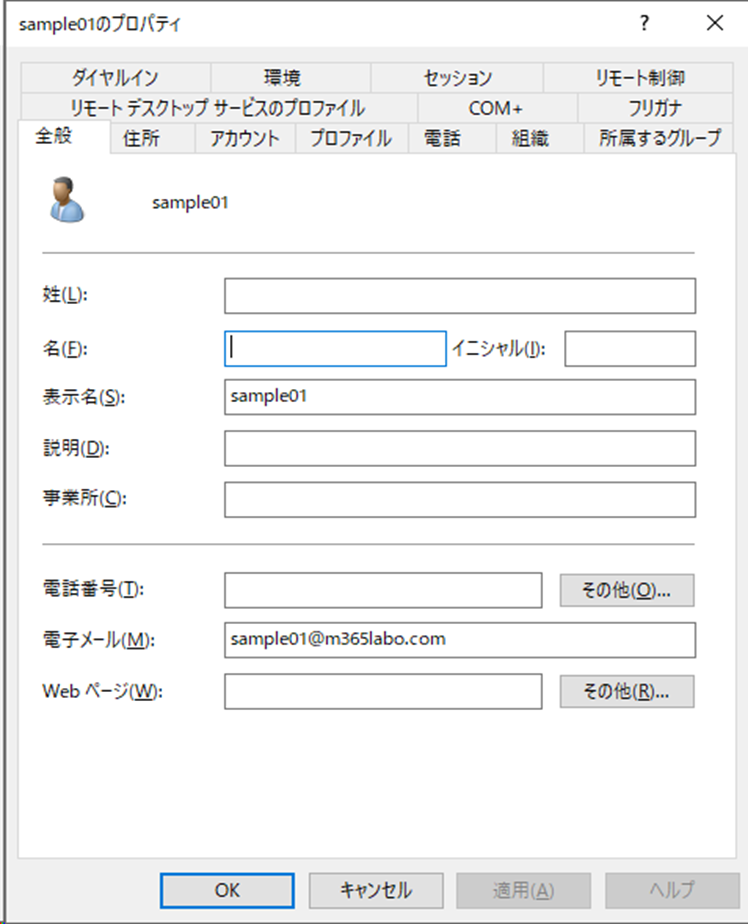

スキーマ拡張されるとどうなるの?という疑問が出る方もいると思うので拡張前後のユーザーの画面でご確認ください(これがわかりやすいと思う)

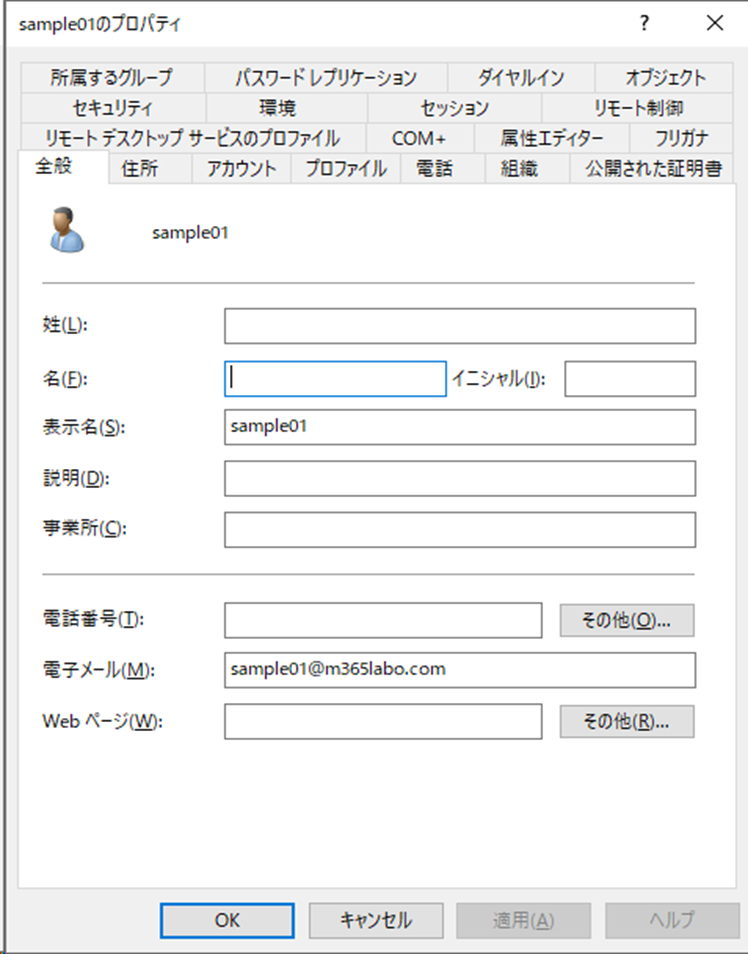

拡張前

拡張後 ※属性エディターあたりは手動の運用としてはよく使うと思われる

ゴミ箱の有効化

先にも記載したとおりで、必須ではありません。

強く推奨されている部分になりますので自社の環境も確認したほうがよいかと思います。

(過去有効化していない環境結構見てきた)

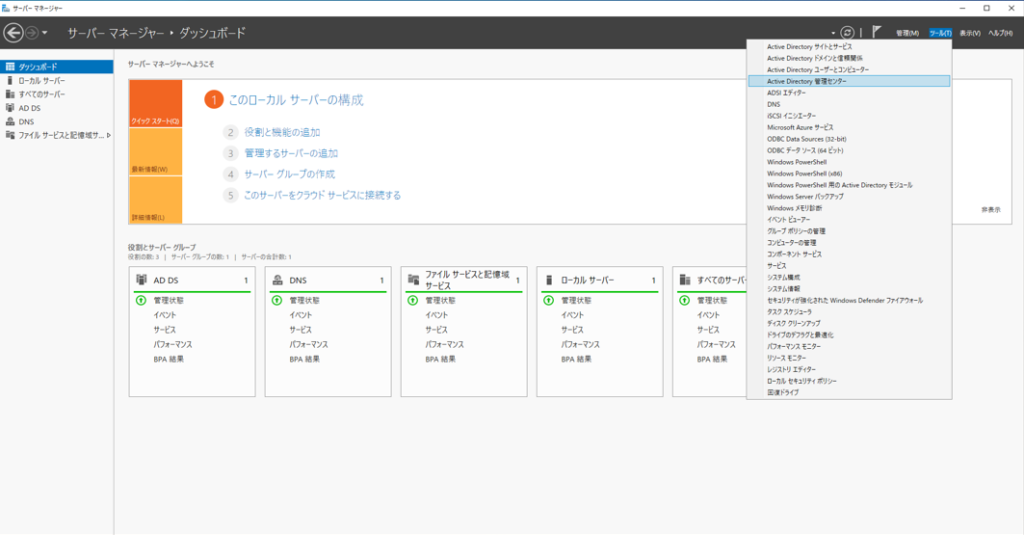

「サーバマネージャー」から「Active Directory 管理センター」を起動する。

スタートメニューから「サーバマネージャー」を起動して、画面右上のツールから「Active Directory 管理センター」をクリックしてください。

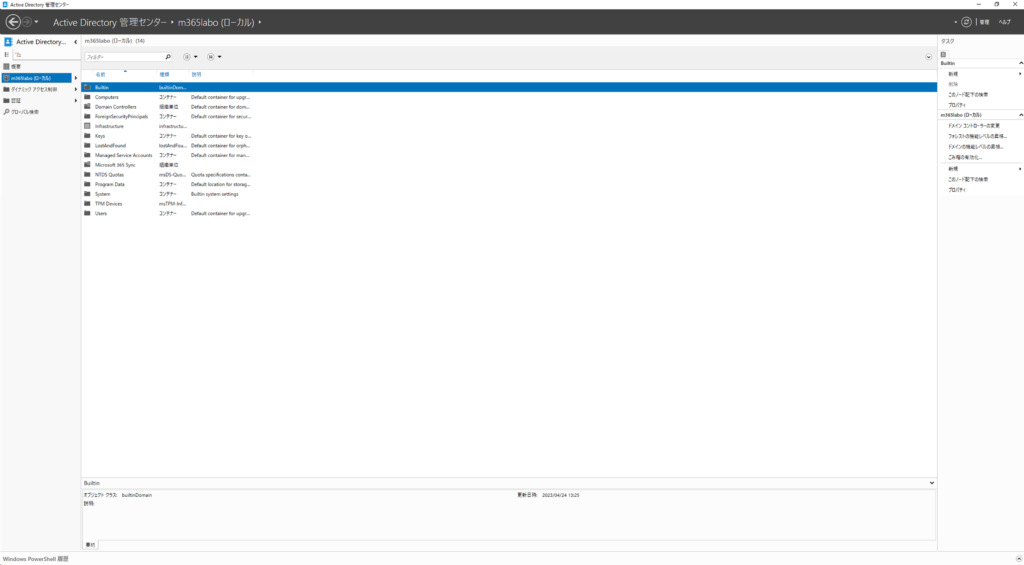

左メニューから”ドメイン”(ローカル)を選択して「ゴミ箱を有効化」をクリックする

「OK」をクリックする

OUの新規作成

今回はAzure ADと同期するOUと同期しないOUを分ける設定を考えています。

新規作成したOUをAzure ADと同期する設定にする想定ですのでここでOUの作成をしてください。

(ユーザーも作っておいてほしいですがこの段階では必須ではありませんので割愛します)

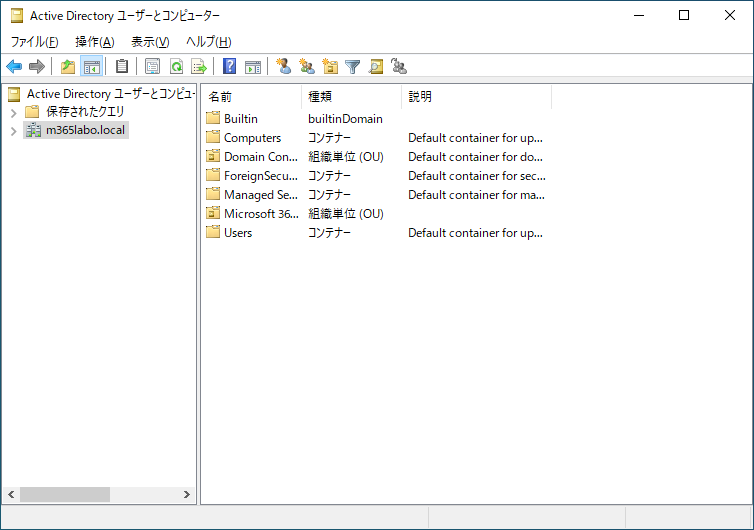

「Active Directory ユーザーとコンピューター」を起動する

スタートメニューから「Windows 管理ツール」の「Active Directory ユーザーとコンピューター」を起動してください。※ピン留めしておくとよいです。

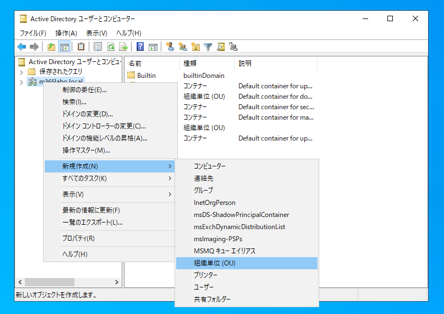

OUを新規作成する

ドメインの上で右クリックをして「新規作成」から「組織単位(OU)」をクリックしてください。

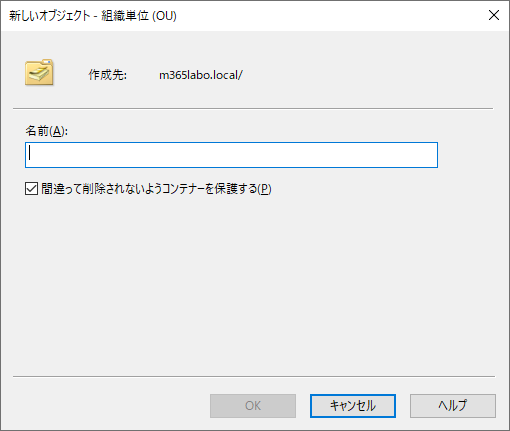

下記の画面で名前を入れて「OK」をクリックしてください。

今回の資料では「Microsodt 365 Sync」という名前で作っています。

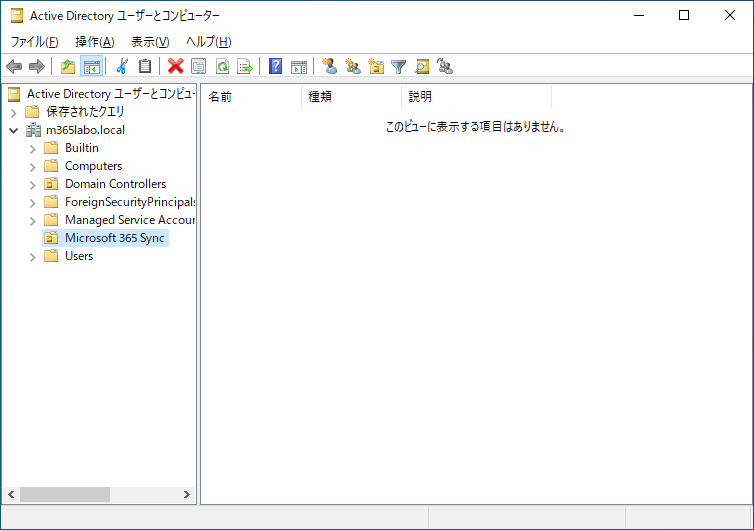

下記のように作成されれば完了です。

代替UPNの設定

※ドメインコントローラーの設定の際にMicrosoft 365に登録できるドメインを設定した場合は本項目は不要です。

今回はドメインコントローラーの設定の際に「m365labo.local」という設定をしました。

記事内で記載していますが、一般的なDNSで対応ができるドメインでない場合はMicrosoft 365に登録ができません。Microsoft 365にドメインが登録されていない場合は同期した際にonmicrosoft.comがドメインになるという設計になっています。

シンプルにいうと、このまま同期すると「m365labo.local」というドメインを私が持っているわけではないので、このドメインを使うことができません。

ここを変更してMicrosoft 365に登録できるドメインを登録しようというのが今回の「代替UPN」の設定になります。

※詳しい方はAADCの同期する属性をUserPrincipalName(以下、UPN)をMailにする方法があるとか気付く(MSにサポートされる)と思いますが、それ自体はサポートされますがHybrid環境にした場合に現時点では制約がでるため、その設計は今回はしません(案件では顧客のご要望によっては説明した上でやります)

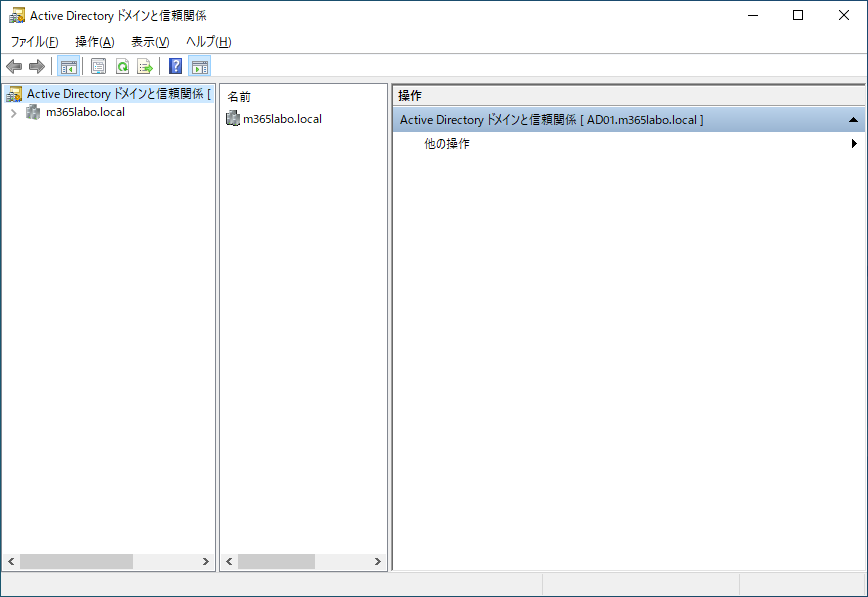

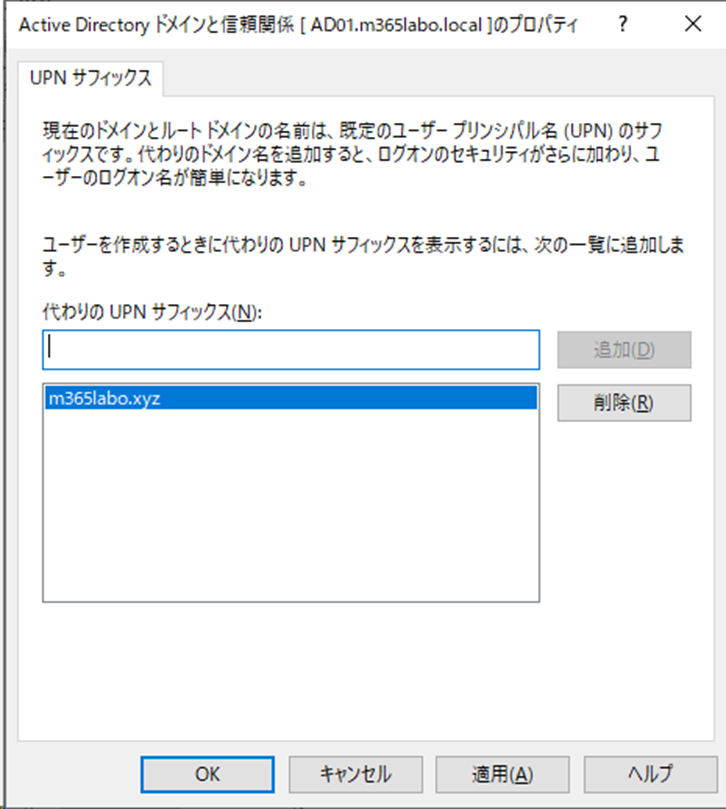

「Active Directory ドメインと信頼関係」を起動する

スタートメニューから「Windows 管理ツール」の「Active Directory ドメインと信頼関係」を起動してください。

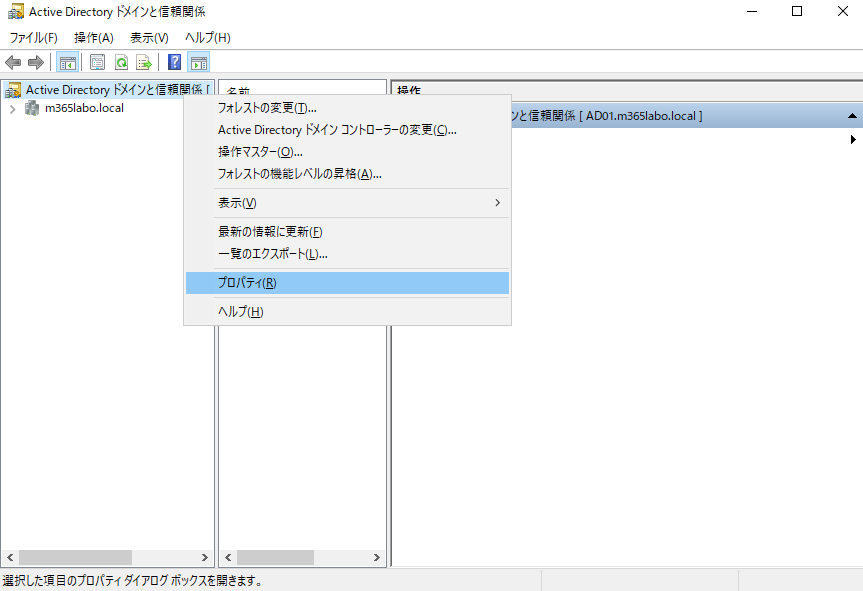

「Active Directory ドメインと信頼関係」を右クリックして「プロパティ」をクリックする

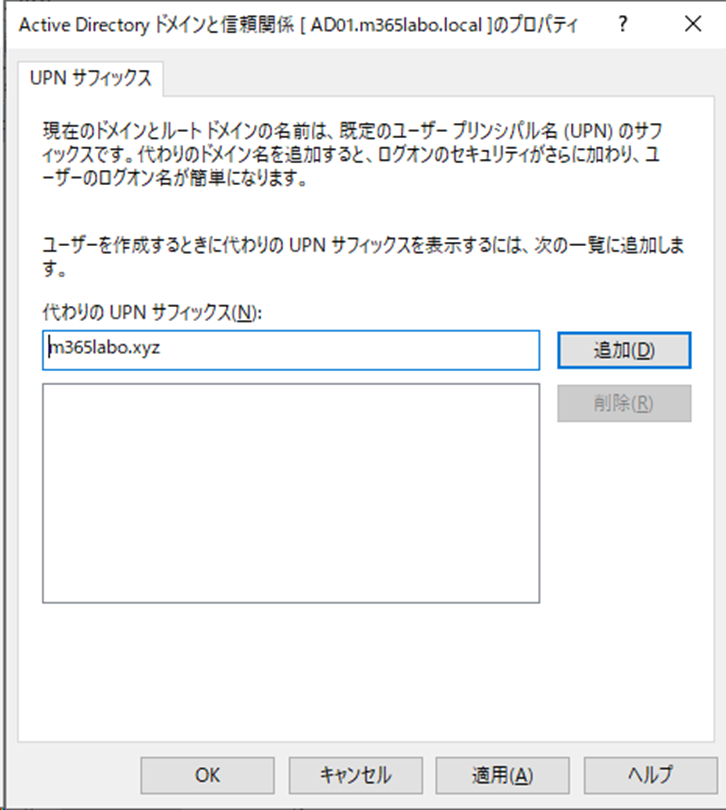

代わりの UPN サフィックスを追加する

「代わりの UPN サフィックス」にMicrosoft 365 に登録予定のドメインを入力して追加をします。

入力した内容が下側に移動をしたら「OK」をクリックします。

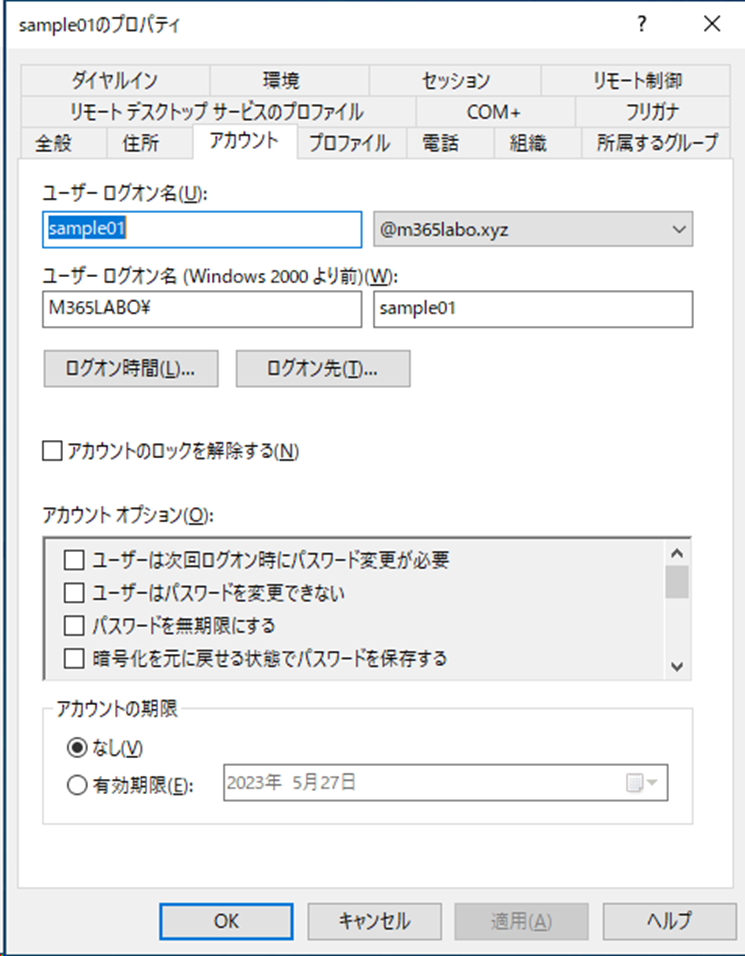

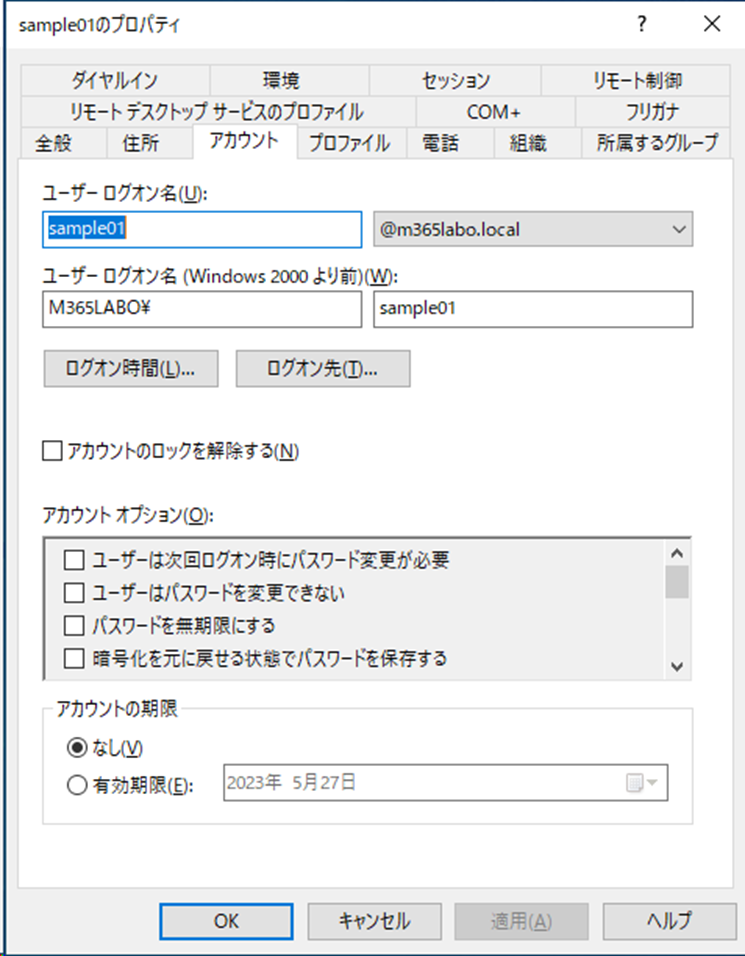

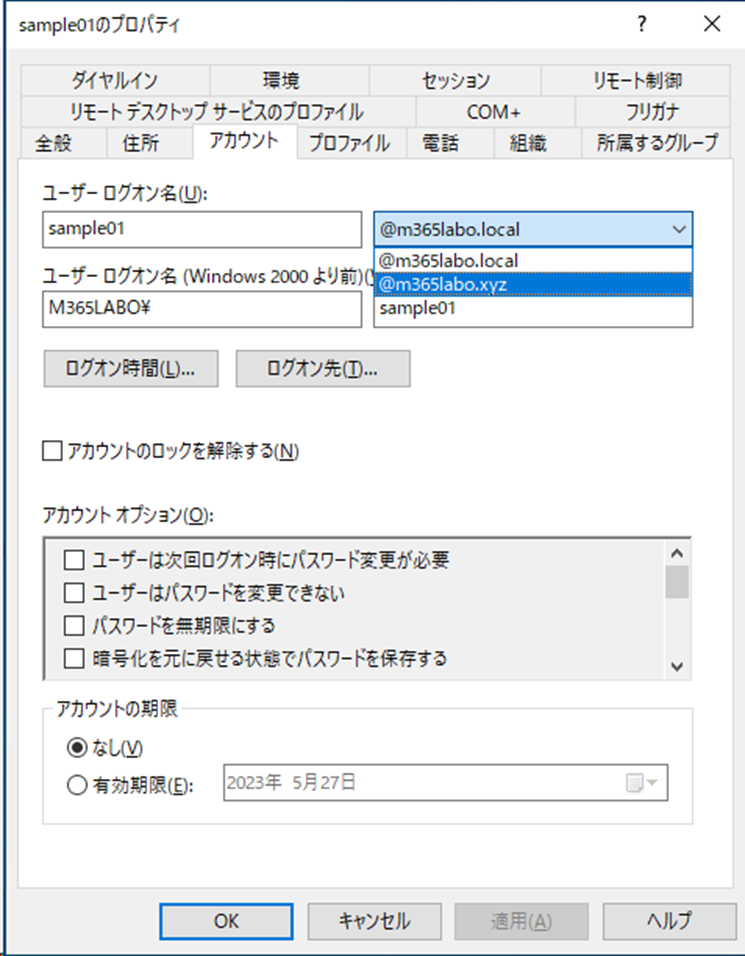

参考:ユーザーオブジェクトのUPN変更

上記作業の結果として、オブジェクトの作成や編集の際に追加したUPNを選ぶことができます。

下に既存ユーザーの変更シナリオを記載します。

既存のユーザーの場合

UPNを変更する

UPN変更後